Wireshark es un analizador de protocolos gratuito ampliamente utilizado que sirve para analizar y solucionar problemas en redes de comunicaciones, análisis de datos y protocolos, además de ser utilizado también como una herramienta didáctica.

¿Qué pasó?

Recientemente fue abordada una vulnerabilidad que afecta a las versiones 3.2.0 a 3.2.5 de Wireshark, la misma ha sido identificada y catalogada con el CVE-2020-17498 de riesgo alto.

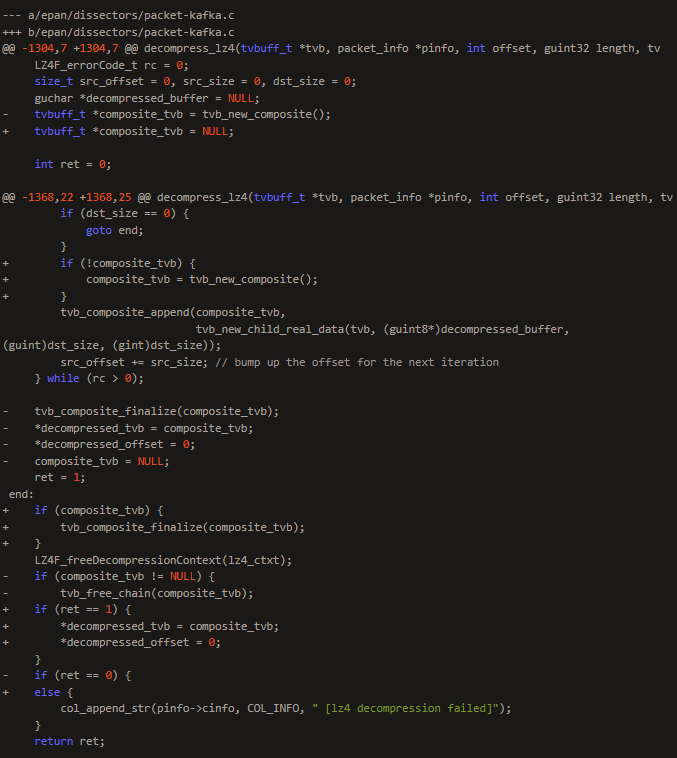

Este fallo trata de una vulnerabilidad de Double Free que afecta a una funcionalidad no especificada del archivo epan/dissectors/packet-kafka.c perteneciente al componente Kafka Protocol Dissector; y se da debido a que dicho componente afectado invoca innecesariamente más de una vez a la función “free” (función del lenguaje C utilizada para liberar un espacio de memoria reservado), lo cual lleva a una corrupción de la memoria durante la descompresión LZ4. Un atacante local podría inyectar un paquete con formato incorrecto especialmente diseñado para bloquear Wireshark, llevando a una denegación de servicios (DoS). A continuación se visualiza la porción de código vulnerable, con los cambios realizados en el parche de seguridad:

Recomendaciones:

Actualizar Wireshark a la última versión disponible, en este caso la versión 3.2.6, desde la página oficial de Wireshark.

Referencias: