Según las fuentes consultadas, en un aviso de seguridad no público, Microsoft advirtió sobre una campaña de distribución de malware a través de falsos anuncios maliciosos de actualizaciones o “FakeUpdates” dirigidas a los usuarios desprevenidos de Microsoft Teams de diversas organizaciones pero principalmente del sector educativo, que en este tiempo de pandemia COVID-19 se ven obligados a utilizar aplicaciones de teleconferencias como Microsoft Teams.

¿Cómo me infecto?

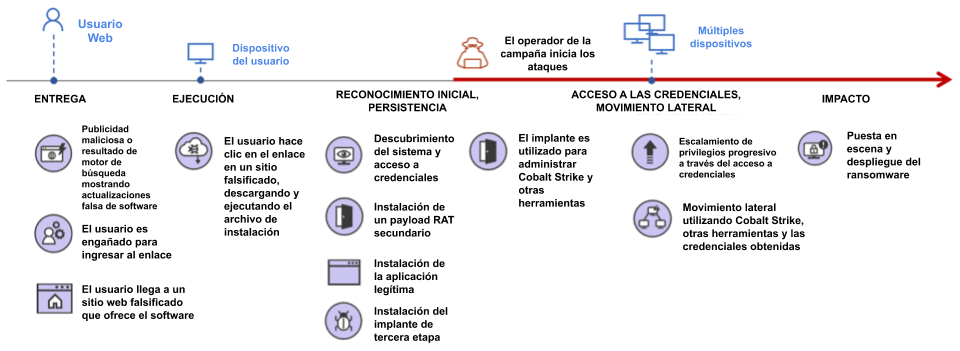

- Desde el navegador un anuncio malicioso de falsa actualización de software es mostrado al usuario.

- El usuario es engañado para hacer clic en el enlace y va a un sitio falso que vende el software.

- El usuario hace clic en el sitio falsificado, y procede a la descarga y ejecución de un archivo de instalación en su dispositivo.

Inicio del ataque

La infección es posible debido al “envenenamiento” de los resultados del motor de búsqueda o mediante anuncios maliciosos en línea. Los ciberdelincuentes infectan el sistemas con puertas traseras que implementan el software Cobalt Strike para comprometer el resto de la red de la organización y obtener información confidencial.

Cobalt Strike es una herramienta de simulación de ataques, utilizada por los ciberdelincuentes para la difusión de malware, específicamente ransomware. En casos recientes, se ha utilizado Cobalt Strike en ataques que explotan la vulnerabilidad de escalamiento de privilegios llamada Zerologon.

Entre los ataques detectados por Microsoft, se pudo visualizar que los ciberdelincuentes compraron un anuncio de motor de búsqueda para provocar que los mejores resultados del software de Teams apunten un dominio bajo su control. Así, si una potencial víctima hace clic en el enlace malicioso esto llevaría a la descarga de un payload que ejecuta un script PowerShell encargado de recuperar aún más contenido malicioso. Además de instalar una copia legítima de Microsoft Teams en el sistema para evitar sospechas por parte de la víctima.

Según la investigación, en la mayoría de los casos registrados el payload inicial era Predator the Thief infostealer, el cual se encarga de enviar al ciberdelincuente información confidencial como credenciales, información sobre el navegador web y datos de pago. El malware también descarga otros payloads, entre ellos, los beacons de Cobalt Strike, que permiten a los ciberdelincuentes descubrir cómo moverse lateralmente a través de una red más allá del sistema inicialmente infectado.

En varios de los ataques observados, la última etapa fue el despliegue de ransomware de cifrado en la red de computadoras.

Figura: Etapas de un ataque exitoso

Recomendaciones:

- Microsoft recomienda utilizar navegadores web que sean capaces de filtrar y bloquear sitios web maliciosos (phishing, estafa, malware y exploits)

- Utilizar siempre una contraseña segura y robusta para los administradores locales, la misma debe esta compuesta de cómo mínimo:

- 10 caracteres alfanuméricos,

- Mayúsculas y minúsculas y

- Caracteres especiales.

- Limitar los privilegios de administrador a los usuarios esenciales y evitar las cuentas de servicio de todo el dominio que cuentan con los mismos permisos que un administrador, podrían reducir el impacto de un ataque.

- Bloquear los archivos ejecutables que no cumplan con criterios específicos, como la prevalencia y la edad, o que estén fuera de una lista de confianza mantenida regularmente, esto con el fin de minimizar la superficie de ataque.

- No permitir que código JavaScript o VBScript descargue contenido ejecutable.

Referencias:

- https://www.bleepingcomputer.com/news/security/fake-microsoft-teams-updates-lead-to-cobalt-strike-deployment/

- https://threatpost.com/microsoft-teams-fakeupdates-malware/161071/

- https://www.ciberseguridadlatam.com/2020/11/11/usuarios-de-microsoft-teams-son-atacados-en-la-campana-de-malware-fakeupdates/