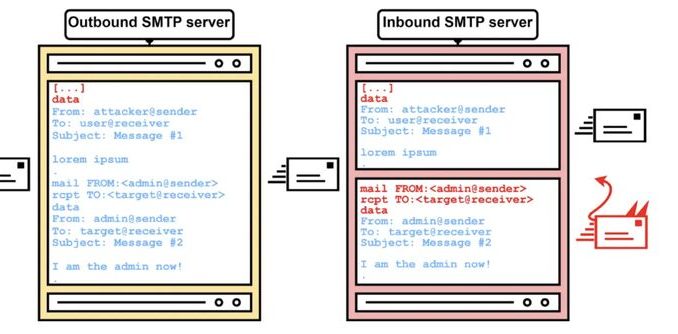

Investigadores de seguridad han descubierto una nueva técnica de explotación para servicios de correo electrónico que podría permitir a un actor malicioso enviar correos electrónicos. La técnica denominada como SMTP Smuggling, aprovecha una vulnerabilidad en el protocolo SMTP para permitir que los atacantes envíen correos electrónicos a través de servidores de correo legítimos. Dificultando el control y filtrado de los mecanismos de seguridad durante la detección de correos electrónicos maliciosos, ya que provienen desde un sistema legítimo o confiable, permitiendo realizar ataques de phishing dirigidos.

En términos sencillos, SMTP Smuggling funciona de la siguiente manera:

- El atacante envía un correo electrónico a un servidor de correo legítimo.

- El servidor de correo legítimo recibe el correo electrónico y lo almacena en su bandeja de entrada.

- El atacante luego envía una solicitud al servidor de correo legítimo para que envíe el correo electrónico a la víctima.

- El servidor de correo legítimo envía el correo electrónico a la víctima, haciendo que parezca que proviene del servidor de correo legítimo.

¿Qué sistemas o productos están afectados?

La técnica SMTP Smuggling puede afectar a cualquier servidor de correo que utilice el protocolo SMTP que no hayan aplicado las medidas de mitigación o aplicación de parches de seguridad. El investigador que ha descubierto la vulnerabilidad ha alertado a los fabricantes y organizaciones que dan soporte a los sistemas y servicios de correo electrónico, la mayoría de éstos ya han aplicado parches de mitigación para dicha vulnerabilidad. Los proveedores de servicios como Microsoft y GMX, así como los proveedores de soluciones como Postfix, Sendmail y Exim ya han corregido los problemas, otros fabricantes no consideran que se trate de una vulnerabilidad y han emitido sus propias guías de mitigación para la vulnerabilidad de acuerdo a las características de su producto, como el fabricante CISCO para el producto Cisco Secure Email en la versión cloud se puede configurar para manejar los parámetros del contenido de los correos electrónicos según su propia guía:

- https://www.cisco.com/c/en/us/td/docs/security/esa/esa15-0/user_guide/b_ESA_Admin_Guide_15-0/b_ESA_Admin_Guide_12_1_chapter_0100.html?bookSearch=true#task_1254814__table_985308C400C84CE3BC190BC8A3A95D86

Los usuarios que utilizan Cisco Secure Email, cambiar la configuración predeterminada de «Clean» a «Allow» para evitar recibir correos electrónicos falsificados con verificaciones DMARC válidas

Impacto

La técnica SMTP Smuggling podría tener un impacto significativo en la seguridad de los servicios de correo electrónico. Si un actor malicioso pudiese aprovechar esta vulnerabilidad, el mismo podría enviar correos electrónicos maliciosos a una gran cantidad de usuarios.

Recomendación:

Para protegerse de ataques SMTP Smuggling, los usuarios y administradores de sistemas pueden tomar las siguientes medidas:

- Mantener actualizados los sistemas de correo electrónico, la mayoría de los sistemas de correo electrónico cuentan parches que corrigen la vulnerabilidad

- Implementar controles en el servidor de correo electrónico:

- filtros de correo electrónico

- Implementar controles sobre límites de cantidad de envíos de correos electrónicos

- Educar a los usuarios sobre cómo identificar correos electrónicos maliciosos

Enlaces de Referencia:

- https://www.postfix.org/smtp-smuggling.html

- https://thehackernews.com/2024/01/smtp-smuggling-new-threat-enables.html

- https://sec-consult.com/blog/detail/smtp-smuggling-spoofing-e-mails-worldwide/

- https://www.rfc-editor.org/rfc/rfc5321

- https://www.rfc-editor.org/rfc/rfc5322

- https://www.cisco.com/c/en/us/td/docs/security/esa/esa15-0/user_guide/b_ESA_Admin_Guide_15-0/b_ESA_Admin_Guide_12_1_chapter_0100.html?bookSearch=true#task_1254814__table_985308C400C84CE3BC190BC8A3A95D86