Se han descubierto 3 vulnerabilidades críticas de Día 0 (Zero-Day) en los dispositivos QNAP. Investigadores externos encontraron una vulnerabilidad crítica (CVE-2021-28799) que permite a los atacantes iniciar sesión en dispositivos NAS (almacenamiento conectado a la red) de QNAP. Las otras dos vulnerabilidades afectan al servidor web (CVE-2020-2509) y al servidor DLNA (CVE-2020-36195) del NAS.

Para poner en contexto al lector aclaramos que DLNA (Digital Living Network Alliance) es una tecnología presente en muchos equipos electrónicos como televisores, smartphones, consolas, discos duros, tablets, etc a través de la cual todos ellos se pueden interconectar con el fin de compartir contenido entre ellos mismos.

Dos de las vulnerabilidades son de explotación remota (CVE-2020-36195 y CVE-2020-36195) y permiten la ejecución de código remoto. Una de las vulnerabilidades permite acceso total al dispositivo a través de una cuenta «backdoor» códificada (CVE-2021-28799). Existe evidencia de que las 3 vulnerabilidades están siendo explotadas activamente en conjunto en el marco de ataques dirigidos y dentro de campañas de ransomware. A continuación, se detallan las vulnerabilidades:

- CVE-2021-28799: permite a un atacante utilizar credenciales codificadas.

- CVE-2020-36195: permite a un atacante remoto con acceso al servidor web (puerto predeterminado 8080) ejecutar comandos de shell arbitrarios, sin conocimiento previo de las credenciales web.

- CVE-2020-36195: permite a un atacante remoto con acceso al servidor DLNA (puerto predeterminado 8200) crear datos de archivos arbitrarios en cualquier ubicación (no existente), sin ningún conocimiento o credenciales previas. También se puede elevar para ejecutar comandos arbitrarios en el NAS remoto.

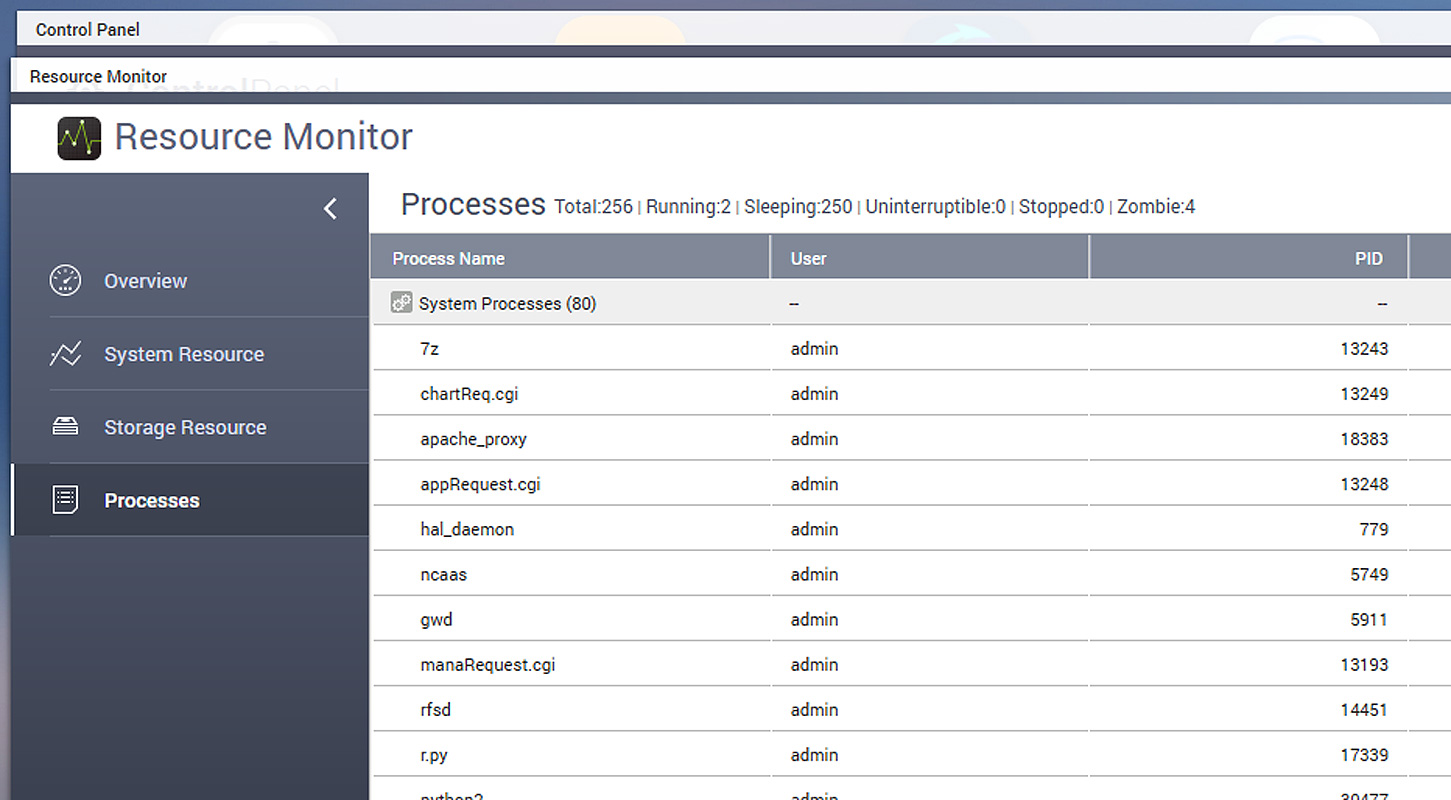

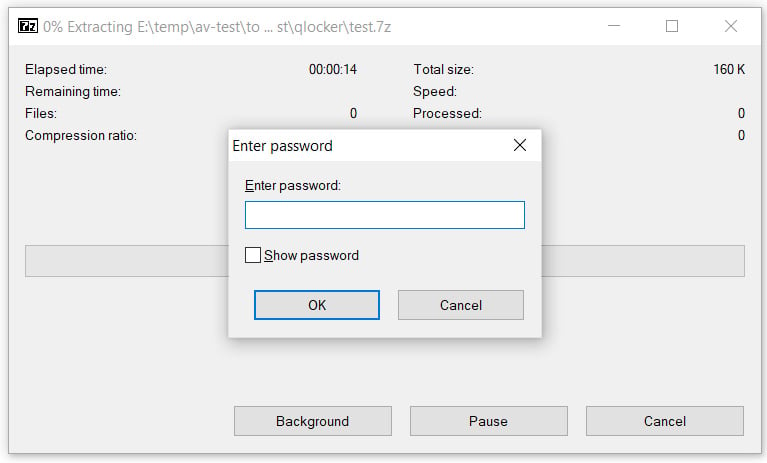

Actualmente existe una campaña masiva de ataque a estos dispositivos utilizando un ransomware llamado Qlocker el cual utiliza 7zip para cifrar dispositivos QNAP. Dicho ransomware está utilizando las tres vulnerabilidades reportadas para explotar los dispositivos QNAP y propagarse. Es crítico que realice las actualizaciones de sus dispositivos para evitar ser comprometidos.

QNAP ha publicado las actualizaciones de firmware correspondientes para las siguientes versiones:

- QTS 4.2.6 Build 20210327 y siguientes

- QTS 4.3.3.1624, 4.3.4.1632, 4.3.6.1620 y después; también HBS 3 Hybrid Backup Sync 3.0.210412 y los siguientes; además Media Streaming add-on 430.1.8.8 y los siguientes en dichos QTS.

- QTS 4.4.x and later: Multimedia Console 1.3.4 and later

- QTS 4.5.1.1495, 4.5.2.1566 y posteriores además también HBS 3 Hybrid Backup Sync 16.0.0415 y siguientes en dicho QTS.

- QTS 4.5.2.1566, 4.5.1.1495 y posteriores

- QuTS hero h4.5.1.1491 build 20201119 y siguiente y también HBS 3 Hybrid Backup Sync 16.0.0419 y siguientes.

- QuTScloud c4.5.1~c4.5.4: HBS 3 Hybrid Backup Sync 16.0.0419 y siguientes.

Si la versión del sistema operativo de su NAS no figura en la lista puede consultar las páginas oficiales de QNAS en busca de actualizaciones.

Impacto:

La explotación de algunas de las 3 vulnerabilidades mencionadas puede derivar en el control total del dispositivo QNAS por parte de un atacante remoto no autenticado. En el caso de ser afectado por el ransomware QLocker, puede derivar en la pérdida total de los archivos almacenados en el dispositivo.

Solución y prevención:

- Se recomienda bloquear los accesos externos desde el internet a los dispositivos si no son necesarios y/o hasta que se actualicen los mismos.

- Actualizar el firmware y los componentes

Referencias: