A modo de contextualizar la descripción de las vulnerabilidades, una breve definición de:

- GRUB: Es un gestor de arranque múltiple, desarrollado por el proyecto GNU y utilizado generalmente para iniciar uno, de dos (o más) sistemas operativos instalados en el equipo, se encuentra presente en la mayoría de distribuciones de Linux, pero además cuenta con soporte para otros sistemas operativos.

- UEFI (Unified Extensible Firmware): Es un firmware que se ejecuta cuando el sistema inicia, su función es inicializar el hardware y cargar el sistema operativo en la memoria.

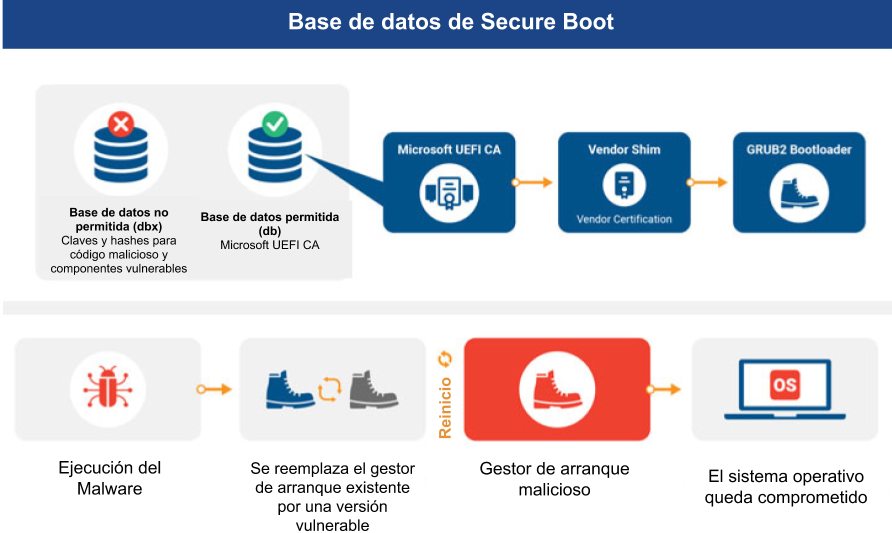

- Secure Boot: Es una característica de seguridad de UEFI, el cual utiliza el gestor de arranque para impedir la ejecución de software no certificado o firmado en el arranque del sistema.

¿Qué pasó?

Investigadores de seguridad han descubierto un total de 8 vulnerabilidades que afectan al gestor de arranque GRUB2 utilizado en millones de equipos (Microsoft, Linux, VMware, Debian, entre otros), del total 1 ha sido catalogada con riesgo alto y 7 con riesgo medio. A continuación se describen las vulnerabilidades descubiertas:

El CVE-2020-10713, de riesgo alto apodado como «BootHole”, trata de una vulnerabilidad de desbordamiento de búfer, el cual afecta a todas las versiones de GRUB2 y ocurre durante el análisis del archivo de configuración grub.cfg. Este archivo se encuentra ubicado generalmente en la partición del sistema EFI (Espacio de almacenamiento para los cargadores de arranque EFI, aplicaciones y controladores utilizados por firmware UEFI). Un atacante con privilegios administrativos podría modificar este archivo con fines maliciosos, sin alterar la integridad de la shim (Pequeña aplicación que verifica y ejecuta el gestor de arranque) certificada por el fabricante. Lo cual podría llevar a la ejecución de código arbitrario dentro del entorno de ejecución de UEFI, permitiendo a un atacante ejecutar malware y alterar el proceso de arranque del sistema operativo.

En sistemas Windows, «BootHole” podría permitir a un atacante reemplazar el gestor de arranque por defecto, con una versión vulnerable de GRUB2, esto con el fin de instalar el malware rootkit, este problema además se extiende a cualquier sistema que utiliza la característica de arranque seguro o Secure Boot con el certificado de autoridad Microsoft UEFI.

Fuente: thehackernews.com

Por otro lado, se han identificado otros fallos de riesgo medio, en el GRUB2:

Vulnerabilidades de Desbordamiento de Enteros que podrían llevar a un Heap-based Buffer Overflow, las cuales han sido identificadas con los CVE-2020-14308, CVE-2020-14309, CVE-2020-14310, CVE-2020-15707 y CVE-2020-14311. La explotación exitosa de estos fallos permitiría a un atacante ejecutar código.

Un fallo de use-after-free, identificado con el CVE-2020-15706, el cual podría permitir a un atacante la ejecución de código.

Por último un fallo en la validación de la firma del kernel identificado con el CVE-2020-15705, el cual permitiría a un atacante omitir el Secure Boot.

Recomendaciones:

- Aplicar los parches de seguridad para cada sistema afectado, en cuanto estos se encuentren disponibles en la página oficial de los fabricantes.

- Monitorear el contenido de la partición del gestor de arranque (partición del sistema UEFI) para identificar los sistemas afectados en el entorno.

- Mantener actualizado el sistema operativo con los últimos parches de seguridad proveídos por el fabricante.

- Además, varios fabricantes han puesto a disposición avisos de seguridad donde detallan otras posibles mitigaciones:

Referencias: