Fecha: 21/10/2020

VMware ha lanzado recientemente actualizaciones de seguridad en donde corrigen 6 vulnerabilidades que afectan a diversos de sus productos, de las cuales 1 ha sido catalogada como crítica, 4 de riesgo alto y 1 de riesgo medio. La explotación exitosa permitiría la ejecución remota de código, realizar ataques MiTM (man-in-the-middle), entre otros ataques.

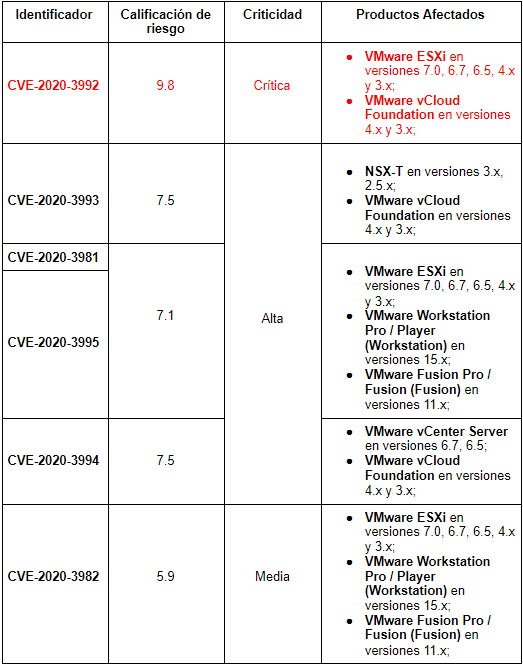

En el siguiente cuadro, se mencionan las 6 vulnerabilidades descubiertas agrupadas por su identificador, calificación de riesgo, criticidad y productos afectados:

A continuación se detallan brevemente las vulnerabilidades descubiertas:

Fallo de riesgo crítico

El CVE-2020-3992, trata de una vulnerabilidad de tipo Use-after-free en el servicio OpenSLP de VMware ESXi. Un atacante remoto podría enviar un mensaje SLP especialmente diseñado al puerto 427 de una máquina ESXi, provocando el error y permitiendo la ejecución arbitraria de código en el sistema.

Fallos de riesgo alto

El CVE-2020-3993, trata de una vulnerabilidad que se da debido a la forma en que un host KVM (Kernel-based Virtual Machine) descarga e instala paquetes desde el NSX Manager. Un atacante remoto podría llevar a cabo un ataque MiTM (Man-in-the-Middle) y comprometer el nodo de transporte.

El CVE-2020-3981, trata de una vulnerabilidad de tipo Out-of-bounds read que afecta a VMware ESXi, Workstation y Fusion. Este fallo se da debido a un problema de tiempo de uso en el dispositivo ACPI (dispositivo virtual creado por software). La explotación exitosa permitiría a un atacante local con acceso administrativo a la máquina virtual, provocando la pérdida de la memoria del proceso vmx.

El CVE-2020-3994, trata de una vulnerabilidad de secuestro de sesión en la función de actualización de la interfaz administrativa de VMware vCenter Server; y se da debido a una falta de validación de los certificados. Un atacante remoto posicionado en la red entre vCenter Server y un repositorio de actualizaciones podría secuestrar la sesión del usuario cuando este utiliza la interfaz de administración de vCenter Server para la descarga de actualizaciones.

El CVE-2020-3995, trata de una vulnerabilidad de pérdida de memoria que afecta a los drivers de host VMCI utilizados por los hipervisores de VMware Workstation, ESXi, Fusion y Cloud Foundation. La explotación exitosa de este fallo permitiría a un atacante remoto forzar la pérdida de memoria en la aplicación, llevando a un ataque de denegación de servicios (DoS).

Fallo de riesgo medio

Finalmente, fue abordada también una vulnerabilidad de riesgo medio en VMware ESXi, Fusion, Workstation y Cloud Foundation, identificada con el CVE-2020-3982 y cuya explotación exitosa permitiría a un atacante local bloquear el proceso vmx de la máquina virtual o corromper la memoria del hipervisor.

Recomendaciones:

- Actualizar los productos afectados a las siguientes versiones que resuelven los fallos:

- VMware ESXi a las versiones ESXi_7.0.1-0.0.16850804, ESXi670-202010401-SG o ESXi650-202010401-SG desde el siguiente enlace seleccionando previamente el producto afectado y la versión;

- VMware Workstation Pro a la versión 15.5.6;

- VMware Workstation Player a la versión 15.5.6;

- VMware Fusion a la versión 11.5.6;

- VMware NSX-T, a las versiones 3.0.2 o 2.5.2.2.0;

- VMware vCenter Server, a las versiones 6.7.0U3 o 6.5u3k;

- VMware vCloud Foundation, a las versiones 4.1, 3.10.1.1 o 3.9 desde el siguiente enlace.

Referencias: