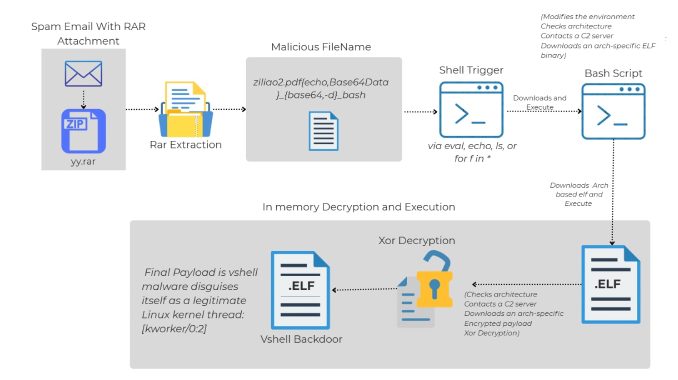

Se ha detectado una nueva técnica de infección dirigida a sistemas Linux mediante correos de phishing que contienen archivos RAR maliciosos. El archivo adjunto incluye un nombre de archivo manipulado que, al ser procesado por scripts o comandos inseguros, ejecuta automáticamente código malicioso sin requerir macros ni contenido oculto.

- El nombre del archivo contiene comandos Bash codificados en Base64, que se ejecutan si el nombre es evaluado por el shell.

- El malware descargado es un backdoor llamado VShell, capaz de control remoto, gestión de archivos y procesos, y comunicación cifrada con servidores de comando y control.

- La infección se inicia solo si un script o comando procesa el nombre del archivo, no al extraerlo manualmente.

- La campaña utiliza ingeniería social, simulando encuestas con incentivos económicos.

- Se identificó también la herramienta RingReaper, que abusa de la interfaz io_uring del kernel Linux para evadir la detección de herramientas de seguridad y borrar sus rastros tras ejecutarse.

Recomendaciones

- Evite procesar nombres de archivos provenientes de archivos RAR en scripts sin validación.

- Actualice sus sistemas y herramientas de seguridad para detectar actividad sospechosa en memoria y uso de io_uring.

- Si detecta actividad relacionada, aísle el sistema y contacte urgentemente al CERT-PY (abuse@cert.gov.py).

La detección temprana y una respuesta rápida son esenciales para limitar el impacto de estas amenazas.