Investigadores detectaron una vulnerabilidad apodada como StrandHogg 2.0, que afecta a dispositivos Android versión 9 y anteriores, la misma ha sido identificada como CVE-2020-0096 de riesgo crítico.

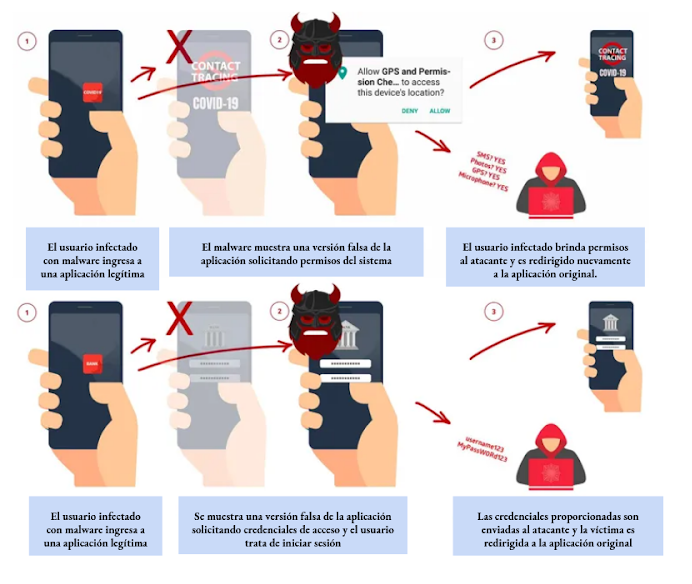

Este fallo permitiría que aplicaciones maliciosas se hagan pasar por legítimas para robar información sensible de los usuarios al solicitar el ingreso de credenciales de acceso u otro tipo de información.

Otras acciones maliciosas que pudiera causar en el dispositivo afectado son:

- Acceder a lista de contactos,

- Obtener la ubicación de la víctima,

- Escuchar a través del micrófono,

- Leer y enviar mensajes SMS, etc.

A continuación, se puede observar la forma de explotación:

Este fallo se da en el método StartActivities del archivo ActivityStartController.java, que podría llevar a una escalada de privilegios local en el sistema, a través de un ataque del tipo «Confused Deputy”.

Antecedentes:

Esta vulnerabilidad reconocida como StrandHogg, fue descubierta en 2019 en su versión 1.0 y afectaba también a dispositivos Android haciendo uso del método taskAffinity para tomar el control de aplicaciones del dispositivo, y reemplazar aplicaciones legítimas por una versión falsa, ha sido explotada activamente por el troyano bancario BankBot. Sin embargo, StrandHogg 2.0 que cuenta con características similares, hace provecho de otro fallo en Android que permite a los atacantes acceder a aplicaciones sin necesidad de contar con permisos root en el sistema, permitiendo que un malware o programa malicioso intercepte la actividad de la víctima al ingresar a alguna aplicación del dispositivo, para tomar control de esta y desplegar una versión falsa de la aplicación, con el fin de obtener credenciales de acceso u otra información confidencial de la víctima sin levantar alerta alguna en el dispositivo afectado.

La principal diferencia entre StrandHogg 1.0 y StrandHogg 2.0, es que este último fallo recientemente descubierto es mucho más difícil de detectar, además es capaz de atacar casi cualquier aplicación dentro del dispositivo móvil simultáneamente simplemente con tocar un botón, mientras que StrandHogg 1.0 solo puede atacar algunas aplicaciones de forma individual. Los investigadores predicen que los atacantes buscaran utilizar Strandhogg 1.0 y Strandhogg 2.0 en conjunto, ya que ambas vulnerabilidades afectan a dispositivos de diferentes maneras, y con esto lograrían abarcar la mayor cantidad posible de dispositivos.

Recomendaciones:

- Verifique la versión de Android instalada y aplique el último parche de seguridad siguiendo estos pasos:

- Vaya a Configuraciones o Settings > Security o Seguridad y

- Por último a Security Update o Actualización de Seguridad.

- Además, compruebe si hay alguna actualización de Google Play disponible, para ello diríjase a Actualización del sistema de Google Play y siga los pasos indicados en pantalla.

- Preste atención al comportamiento de las aplicaciones instaladas en su dispositivo móvil para determinar esta siendo víctima de un ataque:

- Una aplicación en la cual ya había iniciado sesión anteriormente vuelva a solicitar las credenciales,

- La aparición de ventanas emergentes sin el nombre de la aplicación,

- Solicitud de permisos innecesarios para la aplicación,

- Botones o enlaces que no realizan ninguna acción dentro de la aplicación cuando son presionados.

- En caso que haya confirmado ser víctima de un ataque, se recomienda:

- Realizar un análisis completo del sistema con un antivirus en busca de amenazas,

- Cambiar contraseñas de los correos, cuentas personales y cualquier servicio que requiera autenticación.

- Cuente siempre con un software de seguridad que permita realizar análisis de malware en el dispositivo.

Referencias:

- https://source.android.com/security/bulletin/2020-05-01#2020-05-01-details

- https://www.welivesecurity.com/la-es/2020/05/27/vulnerabilidad-critica-android-permite-reemplazar-apps-legitimas-por-maliciosas/?utm_campaign=welivesecurity&utm_source=twitter&utm_medium=social

- https://techcrunch.com/2020/05/26/strandhogg-malicious-apps-android/

- https://unaaldia.hispasec.com/2020/05/regresa-strandhogg-fallo-de-seguridad-critico-en-android.html