Recientemente fue abordada una vulnerabilidad en el cliente scp de OpenSSH version 8.2, la misma ha sido identificada y catalogada como CVE-2020-12062 de riesgo crítico. La explotación exitosa de esta vulnerabilidad podría permitir a un atacante remoto no autenticado realizar una escalada de privilegios en el servidor.

Detalles Técnicos

Este fallo se da debido a que, el cliente scp envía incorrectamente paquetes de respuesta duplicadas al servidor cuando se produce un error en la llamada al sistema utimes().

Esto podría permitir a un atacante remoto no autenticado y sin privilegios crear un archivo malicioso especialmente diseñado, el cual al ser copiado con scp cause un error en la llamada al sistema utimes, llevando a una escalada de privilegios en el servidor.

Según el fabricante, la explotación exitosa de esta vulnerabilidad es poco probable, ya que la función utimes() no falla en situaciones normales. Además, la explotación de esta vulnerabilidad no es “silenciosa” ya que la salida de datos de scp muestran errores de transferencia seguidos de los archivos actuales recibidos.

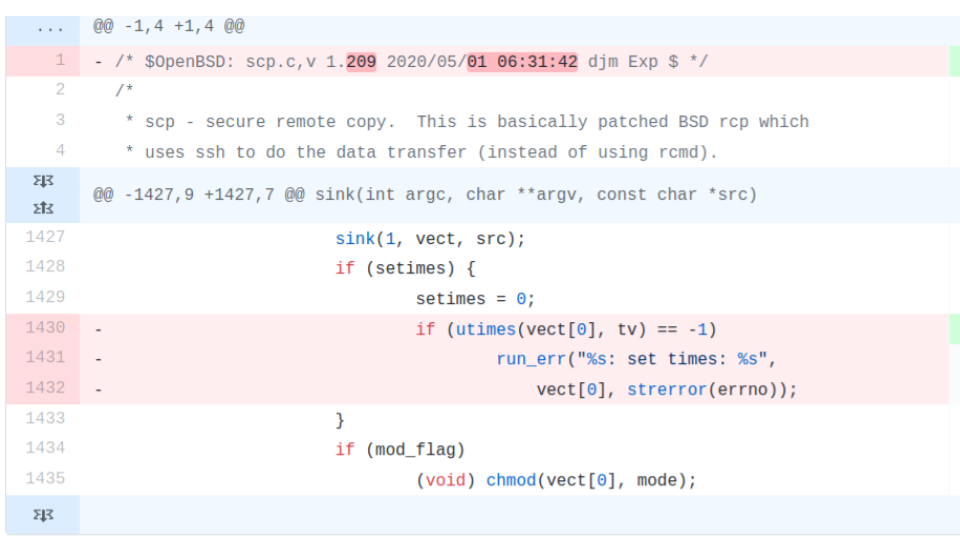

A continuación, se muestra la porción de código vulnerable:

Recomendaciones:

- Actualizar OpenSSH a la version 8.3, disponible en su página oficial.

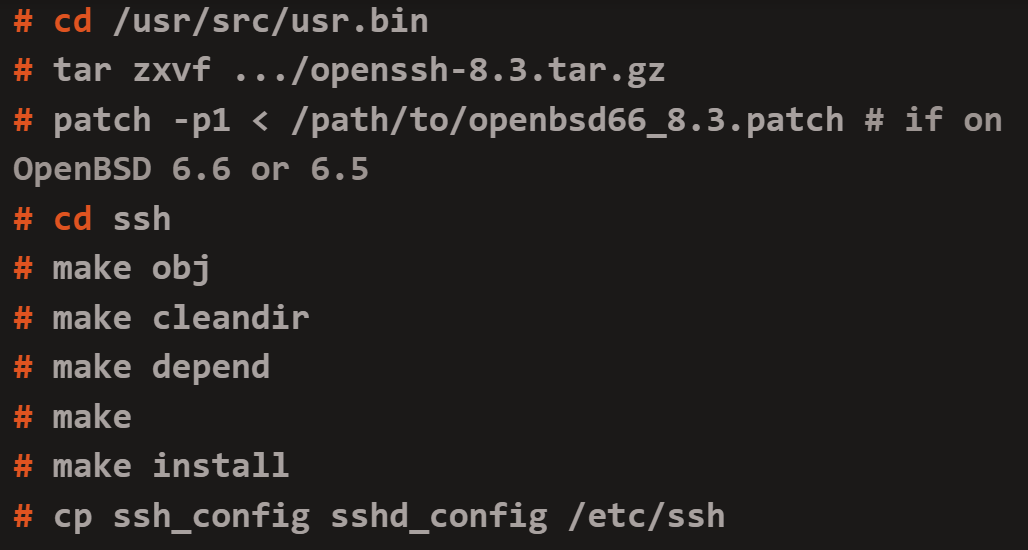

- En caso de instalar OpenSSH 8.3 en OpenBSD 6.6 o 6.5, será necesario:

- Instalar el siguiente parche,

- Ejecutar los siguientes comandos y seguidamente reiniciar sshd

Referencias: