Una investigación presentada en el “Simposio de Seguridad del Sistema Distribuido en Red” (NDSS) realizada en San Diego el pasado 25 de febrero del presente año, expone una vulnerabilidad catalogada como crítica, en las primeras redes 5G y en las redes 4G o también conocida como LTE (Long Term Evolution).

Esta vulnerabilidad permitiría a un atacante hacerse pasar por otro usuario en la red, es decir “suplantar su identidad” mediante un ataque de suplantación denominado “Ataques de IMPersonación en 4G NeTworks” o IMP4GT explotando el método de autenticación mutua el cual es utilizado para garantizar que un dispositivo inteligente y la estación base puedan verificar sus respectivas identidades logrando que la comunicación entre estos vaya cifrada, y así evitar que un atacante pueda conocer el contenido de los mensajes.

La vulnerabilidad se da cuando los atacantes generan errores en la comunicación cambiando los bits de 0 a 1, y de 1 a 0, logrando con estos errores forzar a que el dispositivo o la estación base descifre los mensajes.

Un atacante no solo podría descifrar los mensajes, sino que también podría enviar comandos al dispositivo que luego se cifran y reenvían la estación base.

¿Cómo se da un ataque IMP4GT?

- El atacante engaña a la red para que este crea que es el dispositivo de la víctima, y también engaña al dispositivo de la víctima para que este asuma que es una red legítima. En otras palabras se trata de un ataque conocido como man-in-the-middle con lo que el atacante se hace pasar por el dispositivo de la víctima hacia la red y viceversa.

- Cuando el canal de comunicación ya es comprometido, el atacante aprovecha la vulnerabilidad para realizar compras de suscripciones premium no autorizadas, acceder a sitios web ilegales, cargar documentos confidenciales utilizando la identidad de la víctima e incluso redirigirlo a sitios maliciosos.

¿Cuáles son los dispositivos que se ven afectados por esta vulnerabilidad?

Esta vulnerabilidad afecta a todos los dispositivos inteligentes que utilicen redes 4G y 5G (teléfonos móviles, tabletas y algunos electrodomésticos conectados), pero para la explotación exitosa de la misma, el atacante debe contar con mucha habilidad técnica, estar a un radio de 2 km de la víctima y además contar con equipos especializados.

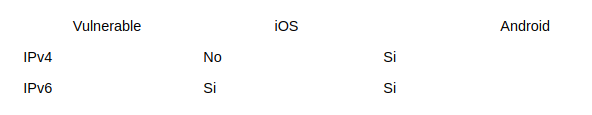

Los investigadores además llevaron a cabo experimentos para verificar el comportamiento asumido por Android e iOS ante esta vulnerabilidad, el resultado fue el siguiente:

La vulnerabilidad se da en el protocolo IPv4 e IPv6 para los sistemas operativos Android, mientras que para iOs sólo se da en el protocolo IPv6.

¿Cómo protegerse?

Aún no existe una solución definitiva a este problema, por lo que cada usuario debe de asumir el riesgo de utilizar las redes vulnerables. En las redes 5G se está trabajando para abordar la vulnerabilidad, pero además las operadoras telefónicas también deberían de cambiar las estaciones de radio base para estar completamente protegidos.

Referencias:

- https://imp4gt-attacks.net/media/imp4gt_camera_ready.pdf

- https://imp4gt-attacks.net/

- https://www.hindustantimes.com/tech/4g-bug-can-allow-hackers-to-impersonate-you-take-a-streaming-service-subscription-at-your-expense/story-3l2OZHCs9nTNMdNRcnfRyN.html

- https://thehackernews.com/2020/02/lte-network-4g-vulnerability.html